Безопасность IIoT в технологических сетях

- Информация о материале

- Категория: ИТ статьи

- Опубликовано: 18.05.2019, 10:01

- Автор: HelpDesk

- Просмотров: 1058

Сегодня пользователи ИКТ склонны объединять традиционные ИТ-сети и критически важные технологические сети связи, задействованные в АСУ ТП. Мотив — воспользоваться теми преимуществами по скорости и эффективности, которые предоставляет современный цифровой рынок.

Типичная технологическая сеть состоит из коммутаторов, мониторов, датчиков, клапанов, производственных устройств, управляемых системой внутреннего контроля (ICS) с помощью удаленных терминальных блоков (RTU) и программируемых логических контроллеров (ПЛК) через последовательные или IP-соединения.

АСУ ТП, построенные на дорогостоящих (до миллиардов долларов) активах, управляют критичными (а часто и опасными) средами, поэтому сами они должны быть надежны и безопасны; ни в коем случае нельзя допускать, чтобы какие-либо сбои в работе ИТ-устройств и ИТ-сетей влияли на них. Для этого их физически изолировали от ИТ-сети.

Сбой АСУ ТП может на несколько часов затормозить производство, нанести миллионный материальный ущерб и даже более того. Например, перезапуск открытой печи или бойлера на 10 тыс. галлонов, перерабатывающего едкие химические вещества, может иметь разрушительные физические последствия.

Автоматизированная промышленная среда, при постоянной доступности и надежном функционировании, должна быть также безопасной для обслуживающего персонала и всего остального окружения. Именно поэтому подключенные к промышленным сетям устройства, приложения и операционные системы обновляются редко, ведь для того чтобы исправить или обновить их, может потребоваться отключение целых систем. Большинство пользователей АСУ ТП следуют правилу: «Если работает, не вноси изменений». Поскольку АСУ ТП могут работать по три-четыре десятилетия, устаревшие конфигурации с неисправленными ошибками для этих сред — не редкость. В результате многие давно работающие системы оказываются уязвимыми для вредоносных программ и других угроз, защита от которых для ИТ-сетей давно придумана и внедрена.

Киберпреступники уже начали разрабатывать новые вредоносные программы, такие как CrashOverride/Industroyer, Triton и VPNFilter, нацеленные на уязвимости промышленных систем. Некоторые из этих новых средств кибератак ориентированы на системы SCADA и ICS, но большинство все же нацелены на высокочувствительные устройства промышленного Интернета вещей (IIoT).

Цифровая трансформация и безопасность АСУ ТП

Современный цифровой рынок требует более быстрого реагирования на запросы потребителей, чем могут обеспечить традиционные процессы в АСУ ТП и промышленных сетях. Добавление современных IIoT-устройств в инфраструктуру АСУ ТП и промышленных сетей позволяет создавать интеллектуальные физические среды (офисные здания, производственные цеха, склады инвентаризации, отдельные установки и т. п.), автоматизировать то, что было, как правило, статичным и обслуживалось в основном вручную. Эффективная конкуренция в условиях цифровой экономики требует также интеграции сбора и анализа данных в реальном времени с инструментами удаленного управления АСУ ТП и промышленными сетями для эффективного и своевременного реагирования на изменения ситуации в инфраструктуре.

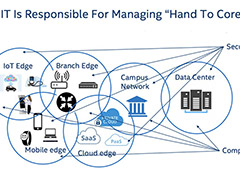

Для централизации инструменты управления IIoT, промышленными сетями и традиционной ИТ-средой все чаще объединяют в единую управляющую систему. Специалисты, управляющие промышленными сетями сразу нескольких зданий, имеют возможность построить удаленное управление через облачную платформу.

«Прикрученная» безопасность — не вариант

Попытки снизить ИБ-риски для промышленных сетей путем развертывания в них межсетевых экранов, «песочниц», систем IPS и т. п. приводят к неприемлемому и даже разрушительному результату. Такие ИБ-инструменты должны быть специально разработаны с учетом протоколов, коммуникаций и служб, развернутых для обеспечения их безопасности и доступности.

При проектировании показатели доступности и безопасности промышленной сети должны быть обеспечены на самом высоком уровне, с тем чтобы систему безопасности не приходилось встраивать в готовую инфраструктуру. Если при проектировании не применять интегрированную ИБ-стратегию, а пытаться защищать каждый компонент инфраструктуры по отдельности, система безопасности может оказаться неэффективной и даже уязвимой. К примеру, в системах автоматизации зданий интегрированный, сегментированный и многоуровневый подход позволяет обеспечить не только безопасность системы кондиционирования воздуха на уровне ее блокировки, но и — предоставляя аналитику и контроль в реальном времени — комплексную защиту других систем, таких, как система пожаротушения.

Видимость, контроль и «нулевое» доверие

Путь к обеспечению безопасности современных промышленных сред начинается с обеспечения непрерывного мониторинга — видимости любых происходящих процессов в составе управляемых систем. Решения по управлению доступом к промышленной сети могут помочь в инвентаризации и мониторинге устройств IIoT, включая отслеживание каждого подключенного устройства, даже если оно перемещается из одного места в другое.

Чтобы наладить контроль в промышленной среде, необходимо прежде всего определить и зафиксировать, каким будет нормальный для данной системы профиль трафика и какие функции будут обеспечивать реагирование в режиме реального времени на любое поведение, выходящее за рамки нормального. К счастью, поведение устройств в промышленной среде по своей природе довольно статично и предсказуемо, поэтому аномальные ситуации с большой вероятностью могут выявляться быстро.

В промышленной среде традиционно с высоким доверием относятся как к специалистам, так и к устройствам. Этим объясняется, почему во многих промышленных сетях инженеры могут полностью контролировать любой ПЛК в сети со своих ноутбуков. Нередко полный доступ к системам для технического обслуживания предоставляется (посредством проводного или беспроводного доступа) через неконтролируемые ноутбуки.

Защита промышленной среды требует обязательного перехода от априорного доверия к модели с «нулевым» доверием. То, что раньше считалось безопасным, теперь заменяется связанными между собой уязвимыми системами и устройствами, которые могут быть скомпрометированы удаленно.

Обеспечение ИБ полезно начать с предположения, что защищаемая система уже взломана. Визуализация наличия вредоносных программ, неограниченного доступа и способности субъекта угроз повысить уровень привилегий позволяет ИБ-командам реализовать упреждающий подход к выявлению и нейтрализации доступа к критически важным и высокоценным активам. Такой подход позволяет также наладить процессы быстрого распознавания действий, выходящих за рамки обычного.

Наконец, необходимо постараться перейти от реактивного состояния ИБ к проактивному, что позволит безопасно интегрировать промышленные процессы и одновременно повысить их защиту. «Нулевое» доверие выходит за рамки простого изменения политик и процедур и требует обеспечения ИБ непосредственно в среде для достижения проактивной безопасности.

Это подразумевает реализацию технических стратегий, таких как сегментация и многофакторная аутентификация, для повышения контроля доступа. Например, когда пользователь или устройство авторизованы в конкретном сегменте сети на втором уровне модели Пердью, они должны быть ограничены функционированием именно в этой сетевой зоне. Для деятельности за пределами авторизованного домена необходимо представить аутентифицированное подтверждение, что исключит возможность воздействия на промышленную инфраструктуру как по вертикали, так и по горизонтали.

Интеграция устройств IIoT в промышленной сети неизбежна для любой компании, стремящейся сохранить конкурентоспособность в современной цифровой экономике. Задача состоит в том, чтобы обеспечить безопасность без ущерба для доступности. Из-за высокой конвергентности современных промышленных сетей это требует:

· внедрения специализированных ИБ-устройств, разработанных для промышленных сред, с целью защиты промышленной сети от воздействий со стороны ИТ-инфраструктуры, облаков и Интернета;

· обеспечения непрерывной видимости устройств и их поведения с помощью комбинации средств Network Access Control (NAC) и поведенческой аналитики; NAC особенно полезны для инвентаризации, отслеживания и мониторинга IIoT-устройств, поскольку расширяют возможности сбора актуальных сведений о промышленной сети;

· перехода к модели безопасности с «нулевым» доверием, базирующейся на предположении, что ресурсы уже могут быть скомпрометированы;

· реализации базовых элементов управления, таких как двухфакторная аутентификация и сегментация сети, для изоляции критических ресурсов в случае компрометации.

Мониторинг подключенных к сети устройств IIoT является первым шагом к обеспечению безопасности промышленных сетей. Он помогает идентифицировать и документировать каждое новое подключаемое к сети устройство и отслеживать изменения в их профилях.

Однако опрашивать устройства в промышленной сети намного сложнее, чем в ИТ-сетях, потому что активное сканирование здесь неприменимо по причине потенциальной возможности нарушения процессов нормального функционирования подключенных IIoT-устройств. Следовательно, сбор данных в промышленных сетях должен осуществляться максимально пассивно. Одним из обходных путей является сбор информации с сетевых устройств, а не с самих устройств АСУ ТП.

Даже после того, как будет найдено зараженное устройство, ситуация остается сложной. Нельзя, например, автоматически поместить его в карантин, поскольку непредсказуемы последствия его выключения из производственных процессов. Это означает, что для выявления вариантов возможного вмешательства ИБ-команда должна тесно сотрудничать со специалистами, обслуживающими промышленную сеть.

Сегментация является другой критически важной стратегией защиты промышленных сред. Как и в случае ИТ-сетей, она подразумевает разделение на север/юг и восток/запад. В стандарте ISO 99 изложены подходы к сегментации для промышленных сред.

Сегментация север/юг. Даже если промышленные и ИТ-сети сходятся, они должны оставаться максимально изолированными друг от друга. Это помогает решить две основные проблемы промышленной сети — действия инсайдеров и распространение червей. Если эти сети объединяются за одним периметром, то промышленные системы могут непреднамеренно подвергаться проблемам, возникающим в результате обычных видов ИТ-деятельности, например, таких, как активное сканирование ИТ-трафика для определения его источника и назначения; как уже упоминалось, для многих устройств IIoT это совершенно неприемлемо. Для защиты от преднамеренного или случайного вмешательства важно, чтобы трафик промышленной сети был полностью отделен от ИТ-трафика. Даже при обновлении или исправлении промышленных систем следует избегать прямого подключения к Интернету или к ИТ-сети.

Сегментация восток/запад. Заводской цех может иметь несколько производственных линий. Их сегментация гарантирует, что атака, затронувшая одну из них, не сможет распространиться на другие. Даже внутри одной производственной линии редко возникают ситуации, когда одному устройству нужно общаться с другим. Как правило, для устройств IIoT требуется только три линии связи: с их контроллерами SCADA и ICS, с консолями человеко-машинного интерфейса (HMI) и с инструментами, регистрирующими активность устройств.

Упомянутые выше основополагающие элементы ИБ помогут создать гибкую и масштабируемую стратегию безопасности, которая может развиваться вместе с развитием промышленной среды.