О конфиденциальности корпоративных сетей. Часть 5

- Информация о материале

- Категория: ИТ статьи

- Опубликовано: 08.08.2019, 16:03

- Автор: HelpDesk

- Просмотров: 1013

В предыдущих частях мы осветили вопросы никем и ничем не ограниченного сбора производителями оборудования, разработчиками системного и прикладного программного обеспечения и владельцами интернет-сервисов и интернет-ресурсов информации о внутренней структуре корпоративных вычислительных сетей, включая телеметрическую информацию, информацию для "улучшения программного обеспечения" ипользовательской информации о сотрудниках наших организаций. Рассказали мы и о возникающих при этом угрозах для корпоративных сетей организаций и их сотрудников.

В данной статье мы хотели обратить внимание и на другие аспекты обеспечения конфиденциальности корпоративных сетей и безопасности организаций, которые, на наш взгляд, также стоит учитывать. Первым делом следует рассмотреть мобильные устройства, которыми владеют практически все сотрудники наших организаций, особенно смартфоны и планшеты, тем более что эти устройства, в том числе личные, подавляющим большинством людей используются для решения своих служебных задач.

С точки зрения "бизнеса" это очень хорошо — не надо тратиться на обеспечение сотрудников средствами мобильной связи и коммуникаций (хотя это и миф), поэтому такой подход – BYOD2 – продолжает очень активно навязываться и производителями мобильных устройств, а не только владельцами бизнеса. Но насколько хорош BYOD с точки зрения обеспечения информационной безопасности организаций и их корпоративных сетей (экономику мы рассматривать не будем, хотя эти области и взаимосвязаны)?

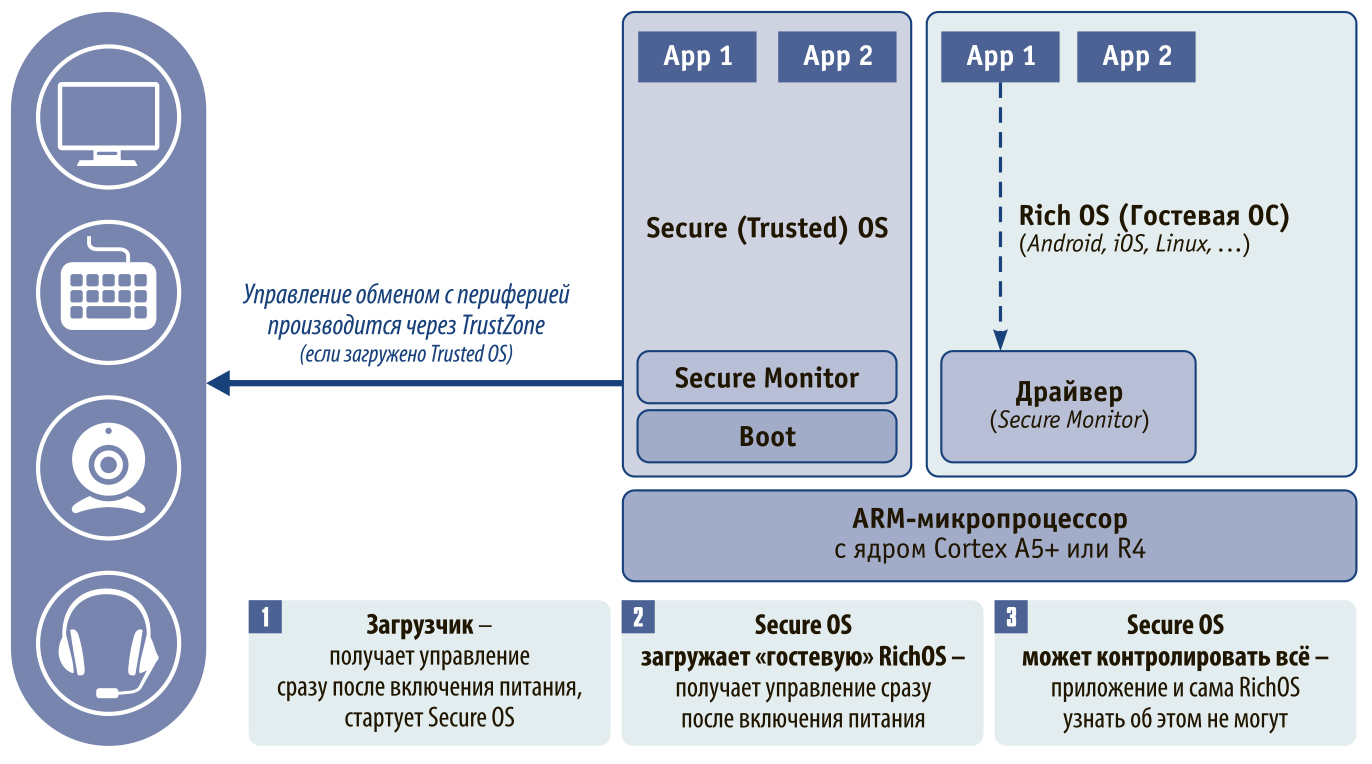

Начнем с аппаратной составляющей подавляющего большинства смартфонов и планшетов – все они, как правило, построены на базе микропроцессоров архитектуры ARM. А что же особенного в современных ARM-процессорах? В первую очередь, это система на кристалле (SoC-System on Chip) – то есть в одном микроконтроллере, в одном корпусе содержатся как процессорипамять, так и контроллеры внешних устройств для общения с "миром". Начиная с процессоров ARM Cortex A5 (мультимедийная серия, использующаяся в смартфонах, планшетах, принтерах, сканерах, Smart-TV, платежных и навигационных терминалах и пр.) и Cortex R4 (серия для промышленных контроллеров, АСУ ТП, встраиваемых и управляющих систем), в них появилась так называемая технология TrustZone (доверенная зона). Что же это такое?

Это аппаратное разделение (виртуализация) ARM-процессора на два изолированных друг от друга "мира" – Secure World и Normal World, позволяющее запущенным в них ОС и приложениям работать независимо друг от друга с использованием одного ядра процессора и набора периферии (рис. 1). При загрузке процессора мобильного устройства сначала загружается специализированная компактная Secure OS, находящаяся в Secure World и контролирующая все коммуникации процессора с внешним миром (контроллеры и периферию). Она же формирует и профиль безопасности (доступные ресурсы: например, объём памяти, доступность внешней периферии и пр.) для "гостевой" ОС(Guest/Rich OS), в которой будет работать "основная" (iOS, Android, Sailfish, Tizen, Linux, Windows и др.) в "нормальном", привычном для нас "мире" Normal World. При этом Secure OS с загруженными в нее трастлетами (доверенными приложениями) имеют неограниченные возможности имогут получить полный доступ ко всему – к любой области памяти, ключам, вводу/выводу и пр.

"Ну и что? — скажет уважаемый читатель. – Видимо, так необходимо производителю. Как это может влиять на корпоративную безопасность"? Но вот какие выводы делают специалисты.

1. Secure OS, работающая в TrustZone, имеет полный доступ ко всем ресурсам процессора, управляет всеми коммуникациями с внешним миром, загружается раньше "гостевой" ОС и полностью контролирует её работу.

2. Secure OS работает скрытно – таким образом, что "гостевая" ОС "считает", что работает на чистом "железе", полностью контролируя его работу. На самом деле это не так – данные об объеме памяти, работе периферии она получает от Secure OS; команды и данные, пересылаемые периферийным устройствам, также проходят через Secure OS. Кто мешает ей делать предобработку данных, например, менять GPS-координаты или сохранять копии документов в скрытой памяти?

3. Secure OS и приложения из TrustZone могут скрытно выполнять различные шпионские функции: включать микрофон или камеру, копировать выводимую на экран информацию, контролировать обмен данными, манипулировать информацией, красть криптографические ключи, отпечатки пальцев (с сенсора), ключи и пароли для доступа в государственные и корпоративные информационные системы и т. п. При этом "основная" ОС об этом знать не будет!

Необходимо отметить, что свой процессор и своя операционная система имеются и в совсем маленьких SIM-картах. Да-да, именно так! Ведь современная SIM-карта – это микрокомпьютер со всеми соответствующими составляющими. В постоянную память SIM-карты уже на этапе производства записывается IMSI3 под конкретного оператора, заказывающего модуль, а также 128-битный ключ KI (Key Identification – индивидуальный ключ аутентификации пользователя). Если говорить проще, это логин и пароль абонента, намертво зашитые в "железе" SIM-карты.

Таким образом, аппаратная составляющая современных планшетов и смартфонов уже изначально включает в себя компоненты, позволяющие осуществлять несанкционированное вмешательство в работу мобильного устройства, включая "шпионское" или иное деструктивное воздействие (см. врезку). Допустимо ли использование таких устройств для доступа к информационным системам, обрабатывающим критичную информацию, или к системам управления каким-либо критичным производственным процессом?

Но ведь современный смартфон — уже далеко не просто телефон, а мощный компьютер (большинство современных смартфонов содержат в себе многоядерные процессоры (до 8 ядер), а объём оперативной памяти некоторых моделей превышает устанавливаемый на традиционные компьютеры) в удобной упаковке, и его "железо" без программного обеспечения работать просто не будет! Ну, по крайней мере, без операционной системы. И тут мы оказываемся перед фактом: в силу исторических и иных причин все современные смартфоны и планшеты работают или под управлением ОСAndroid производства американской корпорации Google (опять вездесущий Google!), или под управлением операционной системы iOS, производства опять-таки американской корпорации Apple. Остальные игроки в настоящее время на рынке уже почти отсутствуют.

А корпорация Google, как и в сфере "следящих" Web-браузеров и Web-сервисов, также является мировым лидером по установке и использованию своей ОС на мобильные устройства. Количество различных версий Android, установленных на смартфонах и планшетах подавляющего числа производителей, исчисляется миллиардами и многократно превышает количество операционных систем iOS, устанавливаемых исключительно на смартфонах производства самой Apple.

Таким образом, пользователи смартфонов под управлением Android помимо всех "прелестей" слежения за пользователями корпоративных сетей с помощью программного обеспечения и Web-сервисов Google (о чем мы уже рассказывали в предыдущих статьях) получают "в нагрузку" и значительно расширенные "следящие" функции современных смартфонов (в силу наличия в них значительно большего, чему компьютеров, набора соответствующих компонентов: фото-видеокамер высокого разрешения, приемников GPS/АGPS/ГЛОНАСС, высокоскоростных модулей сотовой связи различных стандартов, датчиков. Холла, гравитации, освещенности и движения, а также термометров, гигрометров, барометров, акселерометров, гироскопов, магнитометров, цифровых компасов, датчиков отпечатков пальцев и распознавания владельца по лицу). И чем дороже устройство, тем большим количеством более чувствительных и качественных датчиков и модулей он оснащен. Корпоративным компьютерам остается только "мечтать" о таком функционале и конфигурации!

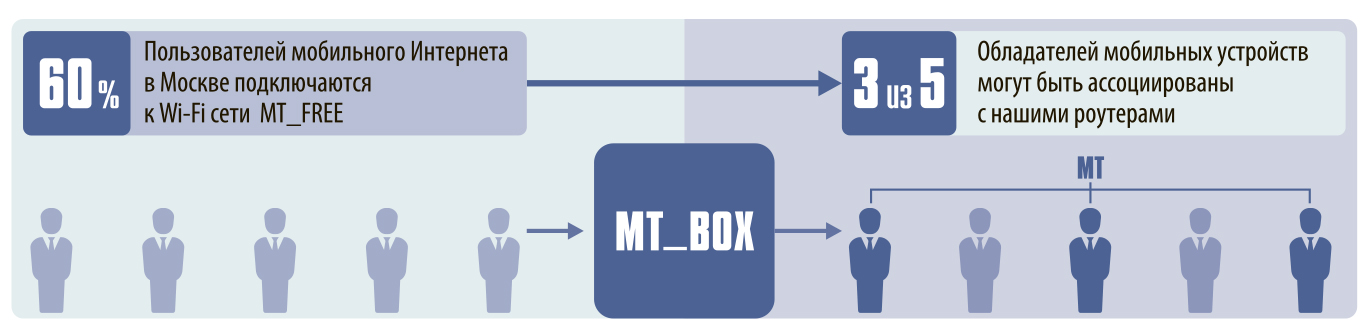

Подобный функционал и аппаратная начинка смартфонов и планшетов под управлением Android позволяет корпорации Google вывести сбор информации о пользователях по всему миру на совершенно новый уровень, недостижимый для многих спецслужб, не говоря уже о службах безопасности организаций: обязательная регистрация пользователя (создание учетной записи) в "Google Аккаунт", сбор (синхронизация данных в облако Google включена по умолчанию) всех контактов, телефонных номеров, истории звонков, фотоснимков (с отмеченной геолокацией и соответствующими последствиями) и мультимедиа файлов, находящихся в устройствах, слежка за перемещением устройства и его владельца в пространстве (рис. 2) как с помощью средств геолокации, так и по базовым станциям сетей сотовой связи, когда геолокация отключена, или по точкам доступа сетей Wi-Fi (может, и для составления карты сетей Wi-Fi ездят машины Google по нашим улицам?) и даже при отсутствующей SIM-карте, но доступной сети Wi-Fi, или вообще без GPS и Wi-Fi. Есть и другие варианты:

по фотографии (вернее, по ее заднему фону: распознаются достопримечательности, здания и даже местность), при этом определяется даже этаж в здании, где находится устройство (зачем же тогда барометр?);

сбор данных о характеристиках походки владельца устройства (а она, по утверждению специалистов, как отпечаток пальца, уникальна у каждого человека;

постоянная "прослушка" окружающего устройство пространства для реакции устройства на "Ок, Гугл" и др.

Впечатляет!

Но корпорация Google не предлагает "чистую" операционную систему. По умолчанию все версии ОС Android поставляются с уже предустановленным программным обеспечением, позволяющим пользователям сразу после покупки и незначительной настройки устройства приступить к полноценной работе как с личной, так и с корпоративной информацией. Это контакты (а там родственники, друзья, руководители и подчиненные), почтовый клиент (личная и служебная переписка), календарь (где, с кем и когда встречаемся или совещаемся), Web-браузер, Google Карты, Google Disk, Google Фото, камера, диктофон, проигрыватели и др. Так что благодаря предустановленному ПО работник сразу включается в деятельность организации и может со своего личного устройства в любое время дня и ночи получить доступ к документам организации! Это так удобно бизнесу! При этом все уже нам известные используемые Google механизмы отслеживания действий пользователей, состава и характеристик оборудования корпоративных сетей, не менее эффективно работают и на мобильных устройствах, с той лишь разницей, что объем этих данных значительно больше из-за разного функционала устройств (см. выше).

В свою очередь, в связи с особенностью распространения Android, и производители устройств под её управлением комплектуют такие устройства предустановленным программным обеспечением, в том числе и собственной разработки (и очень часто не удаляемым), и также с удовольствием собирают данные о пользователях своих устройств, в том числе еще и с помощью своих закладок на уровне "прошивок".

С компанией Apple ситуация в целом аналогичная: функционал производимых ею устройств ничуть не меньше, чем у устройств под управлением Android, да и возможности слежения за пользователями такие же, разница лишь в интенсивности сбора данных – у iOS он в 10 раз меньше, и, соответственно, в количестве этих устройств.

В целом же, информации о способах и методах слежки производителями смартфонов и планшетов за пользователями своих устройств в Интернете множество, мы не будем их все еще раз повторять.

Таким образом, два основных мировых производителя операционных систем для мобильных устройств – американские корпорации Google и Apple – знают о сотрудниках наших организаций и предприятий избыточно много, что позволяет им осуществлять тотальную слежку за ними и использовать такую информацию для любых деструктивных действий не только в отношении самих работников, но и организаций, в которых они работают. При этом "бесплатными", хотя и вынужденными помощниками Google в сборе пользовательских данных являются и производители устройств под управлением Android (впрочем, они и сами собирают всё, что только смогут (см. выше)).

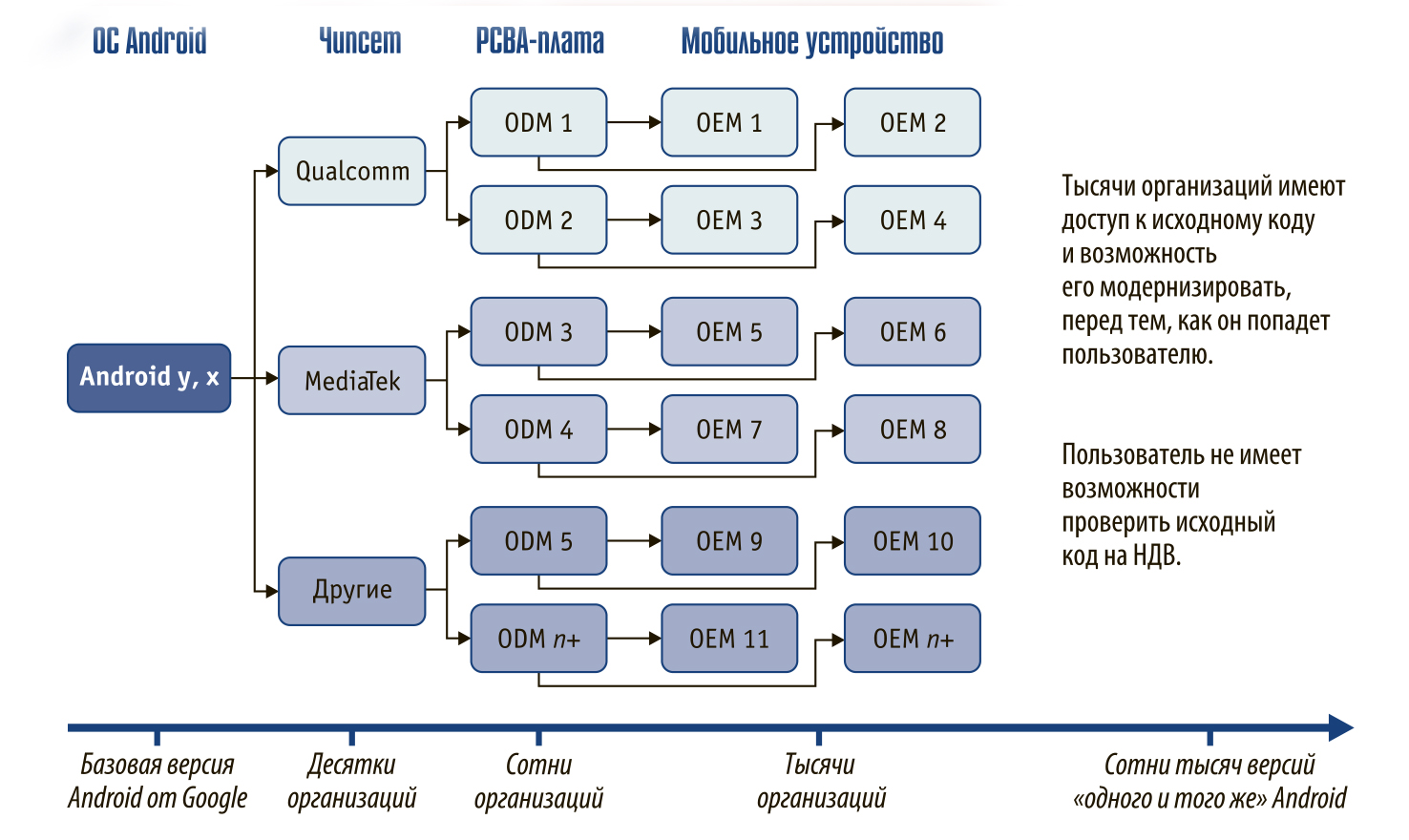

Все понимают, что там, где используется ПО, всегда есть место уязвимостям, и обе указанные ОС не исключение, при этом у Apple ситуация с их устранением выглядит получше. Стоит отметить, что особенности распространения Android привели к ситуации, когда практически каждый производитель устройств под её управлением создает собственную сборку операционной системы и дополняет её приложениями собственной разработки (как мы уже говорили, также собирающими данные пользователей), уникальными только для него, что приводит к большому количеству вариаций систем и приложений, которые уже практически невозможно поддерживать в безопасном состоянии. Неудивительно, что количество уязвимых для атак устройств под управлением Android чрезвычайно велико (рис. 3). Даже лидеры рынка, например Samsung, всеми силами стараются как можно быстрее отказаться от поддержки собственных же устройств. А сколько в руки наших работников попадает "серых" смартфонов, восстановленных в китайских подвалах и продающихся на отечественном рынке в том числе как новые, при этом имеющие как аппаратные, так и программные проблемы с обеспечением их безопасности! И может быть, не без ведома производителя.

Однако одна операционная система, пусть даже и с предустановленными приложениями от производителя самой этой операционной системы или устройства, мало кому будет интересна, тем более для личного использования. Нужна и собственная экосистема приложений! И она уже давно сформирована как для Android, так и для Apple. Так, в настоящее время в мире насчитывается около 3,5 млн мобильных приложений, причём большая часть программ для Android и iOS так или иначе передают пользовательские данные вовне.

Вот небольшая статистика для Android:

73% приложений передают третьим сторонам e-mail-адреса пользователей (то есть владельцев);

49 % делятся именами;

33 % передают GPS-координаты;

25% передают фактический адрес;

24% отправляют IMEI устройства и другие данные о телефоне.

А вот – для iOS:

47 % приложений анализируют и передают третьим сторонам информацию о местонахождении;

18 % делятся именами пользователей;

16 % переправляют на сторону адреса электронной почты.

Данные исследования подтверждаются и специалистами независимой некоммерческой организации International Computer Science Institute, и сотрудниками компании Adguard (рис. 4). Но ведь чаще всего это не игрушки, а вполне серьезные пользовательские приложения, предназначенные в подавляющем большинстве для личного использования: мессенджеры, которые часто используются сотрудниками многих компаний для передачи с их помощью конфиденциальных данных компаний, социальные сети, банковские клиенты (с привязанными к мобильным устройствам банковскими карточками), приложения такси, доставки еды и... даже фонарики с калькуляторами! Вы не поверите, но среди них есть и офисные приложения, которые как раз и используются нашими сотрудниками для работы с конфиденциальной корпоративной информацией.

Но вот вопрос: разве можно запретить работнику установить на личный смартфон или планшет его любимые приложения, игру или Facebook? И можно ли его привлечь к ответственности за то, что посредством его личного устройства оказались разглашены конфиденциальные данные организации? Ответ – НЕТ! Он имеет право установить на свои устройства всё, что захочет, ведь мобильное устройство принадлежит лично ЕМУ!

Ну а на Facebook (раз его упомянули) предлагаем остановиться отдельно, поскольку масштабы сбора информации о пользователях и действия самой компании вызывают "глубокую озабоченность". Ведь не будучи даже владельцем операционной системы, компания умудряется собирать объём данных фактически ненамного меньший, чем сам великий Google! (рис. 5). Повторимся, что Facebook также находится в стане лидеров и по количеству приложений, отправляющих ему собранные пользовательские данные (рис. 6). Таким образом, практически на каждом смартфоне так или иначе присутствует хотя бы одно приложение, передающее данные в Facebook! О количестве собираемых им данных мы уже писали в предыдущих статьях. Как же им удается достигать столь "блестящих" результатов в сборе пользовательских данных?

Оказывается, тут не обходится без шантажа (со стороны частной американской компании!) в отношении влиятельных политиков с целью недопущения принятия законов, ужесточающих защиту персональных данных. "Друзьями Facebook" оказались политики из США, Великобритании, Канады и всех 28 стран Европейского союза. Более того, Facebook открыто заявляет, что не будет соблюдать законодательство других стран, в частности, по локализации размещения персональных данных граждан тех стран, которые, по мнению самой компании, нарушают права человека. Но ведь Facebook — это ЧАСТНАЯ компания, это не ООН, и не суд по правам человека или иная международная организация, на которую возложены какие-либо полномочия в данной сфере! На каком основании она может заявить о нарушении таких прав в любой момент, в любой стране и самостоятельно объявлять любые санкции в отношении пользователей или организаций"виновной" страны, как это она уже и неоднократно делала? Однако здравомыслящие люди прекрасно понимают, что вряд ли в том или ином случае "нарушения" компания основывается на собственном мнении. Куда более правдоподобным выглядит мнение, что американские ИТ-гиганты превратились в весьма действенный разведывательно-политический инструмент спецслужб и правительства этой страны. При всем этом, Facebook не стесняется прибегать и к элементарному "жульничеству", заявляя одно (например, об использовании телефонного номера владельца смартфона якобы только для двухфакторной аутентификации), а делая совсем другое – используя этот номер и для целевой рекламы, и для связи пользователей сети с другими пользователями (и только ли?).

Помимо этого Facebook принадлежат очень популярные мессенджер WhatsApp и соцсеть Instagram. Кто-нибудь верит, что в них не используются аналогичные "относительно честные" способы сбора персональных данных? И мы не верим! А сколько других популярных приложений передают данные одновременно и в Google, и в Apple, и в другие "забугорные" организации!

Кроме того, что большинство "сторонних" приложений собирает информацию о пользователях, и при этом такие приложения не сообщают пользователям о своей "слежке", они также тайно используют информацию друг друга. "Дружеский" обмен данными, так сказать. Тут опять обратим внимание на Facebook, ведь достаточно много "сторонних" приложений передают собранные пользовательские данные сразу в Facebook, причём делая это даже в тех случаях, когда у владельца мобильного устройства вообще нет учётной записи в этой социальной сети!

Производители игр, установленные на мобильных устройствах, тоже "не лыком шиты" и собирают данные о пользователях, причем довольно часто с использованием постоянного "прослушивания" окружающего пространства через микрофон устройства, даже если игра не запущена.

И это не считая того, что как в операционных системах мобильных устройств, так и в приложениях для них есть ошибки и уязвимости, позволяющие данным пользователей утекать в неизвестном направлении, а то и использовать устройства пользователей по не целевому назначению, ну хотя бы для майнинга криптовалют.

В дополнение можно вспомнить о существовании целого ряда приложений, изначально носящих явно выраженный вредоносный характер, но которые, тем не менее, успешно "просачиваются" в официальные магазины приложений Google и Apple и живут в их экосистемах годами. И все большее их число предназначается для кражи банковских данных с последующим хищением денег с банковских карт, в том числе и с привязанных к мобильным устройствам (может быть, и поэтому объём украденных киберпреступниками в 2018 году денежных средств у физических лиц составил 1,38 млрд руб. и почти сравнялся с тем, что удалось "увести" у юридических). И опять здесь лидируют приложения для Android (табл. 1).

Продолжает расти и количество атак на мобильные устройства. Так, согласно отчету Лаборатории Касперского, в 2018 году их количество увеличилось почти вдвое, причём в основном за счет мобильных банковских троянов и майнеров.

Ну и как тут не упомянуть персонифицированную рекламу – двигатель прогресса. Оказывается, более 40 % приложений в Google Play будут показывать пользователям мобильных устройств рекламу на основе собранных данных, а некоторые экземпляры вредоносных рекламных программ, так называемые adword, входящие в состав вполне "приличных" приложений и игр, будут проигрывать в тайном, невидимом для пользователя режиме, рекламные ролики и при этом ещё "сажать" батарею устройства, потреблять мобильный трафик в огромных объёмах – более 10 Гбайт ежемесячно, хотя и без данных вредоносных творений общий объём мобильного рекламного трафика составляет практически 50% от общего объёма всего мобильного интернет-трафика! А ведь мировой интернет-трафик с мобильных устройств превышает интернет-трафик, генерируемый всеми прочими устройствами суммарно, и продолжает расти (табл. 2).

Нельзя обойти вниманием роль социальных сетей в распространении вредоносного ПО, так как размещаемая в них реклама является источником порядка 40 % случаев заражения в соцсетях (при этом она приносит своим владельцам прибыль более 3 млрд долл. в год). А для некоторых кибепреступников она стала основным инструментом осуществления мошеннических и криминальных схем. Вредоносная реклама представляет вполне реальную угрозу и для организаций (20% внедрённого в организации вредоносного ПО поступило через социальные сети), и для их сотрудников (за последние пять лет с компрометацией данных столкнулись около 1,3 млрд пользователей социальных платформ, а 45–50% персональных данных, торговля которыми осуществлялась в 2017–2018 годах на кибер-криминальных площадках, относится к утечкам в соцмедиа). При этом пользователи Android-устройств опять в лидерах, спасибо Google!

Стоит отметить и тот факт, что Google и Apple очень жёстко контролируют экосистему приложений для своих операционных систем (как вы уже поняли, отнюдь не их качество и соответствие заявленного функционала фактическому), запрещая размещать в них приложения, не соответствующие ряду их собственных политик, такие как приложения для блокировки рекламы и сбора данных о пользователях или обеспечения защиты мобильных устройств (например, приложения "Лаборатории Касперского"). Ну а те "защитные приложения", которые присутствуют в официальных магазинах и якобы позволяют обеспечить защиту мобильных устройств, в подавляющем большинстве бесполезны и лишь создают иллюзию защиты. Таким образом, даже если пользователь захочет защитить своё устройство, то далеко не всегда сможет это сделать. Вывод очевиден: всё это "безобразие" с приложениями для своих платформ и с утечками данных через них выгодны как Google, так и Apple. Ну и предположение о том, что в этом заинтересованы спецслужбы США, также имеет право на существование.

Кроме заражения корпоративных сетей вредоносным программным обеспечением личные мобильные устройства сотрудников уже активно используются и для незаконного совершения в отношении российских организаций деструктивныхи "специальных" операций. Как один из опубликованных примеров, приведём взлом киберкомандованием (военной структурой!) США российского интернет-агентства РИА ФАН с помощью мобильного устройства – смартфона Apple iPhone 7 Plus (Подробнее об этом можно прочитать в предыдущем номере журнала. – Примеч. ред.). А сколько ещё отечественных предприятий и организаций, в том числе и государственных, тайно или открыто подвергались или подвергаются ежедневно и многократно такому "специальному" воздействию?

Необходимо отметить, что на все эти "следящие", "телеметрящие" и деструктивные действия в отношении пользователей мобильных устройств несут расходы они же, оплачивая и личные гаджеты, и "следящие" приложения, и передаваемый ими интернет-трафик, и, самое главное, расплачиваясь за них как своими личными, так и корпоративными данными!

В итоге получается, что смартфон в наше время – это такой мобильный персональный шпион, который всегда и везде с нами, постоянно на связи со своими заокеанскими "хозяевами", за чью "заботу" мы сами же им платим, и который может преподнести за наши же деньги деструктивные "сюрпризы" как самому владельцу, так и организации, в которой он работает! Вот такая интересная "бизнес-модель"! Но нужны ли такие "сюрпризы" нашим организациям от своих же сотрудников? Может быть, контролируемые корпоративные мобильные устройства окажутся в итоге более выгодным и безопасным решением для бизнеса? Во всяком случае, по мнению компании Check Point, именно мобильные развертывания (а у нас в стране это, в основном, и есть BYOD) и облачные сервисы организаций всё чаще становятся основной целью компьютерных атак на организации.

Практически все производители мобильных устройств не ограничиваются непосредственно оными и создают экосистему аксессуаров для них – умные часы, фитнес-трекеры, устройства для контроля состояния здоровья и др., которые также не чураются того, чтобы последить за своими пользователями. А впереди появление еще более "крутых" аксессуаров. Так, компания Samsung запатентовала контактные линзы со встроенной камерой. Проецирование изображения будет осуществляться прямо на сетчатку глаза, сама линза будет практически незаметна. В качестве манипулятора, позволяющего перемещаться по меню интерфейса контактной линзы, планируется использовать все тот же смартфон.

Кстати, Google принадлежат два патента в области умных контактных линз, позволяющих определять уровень сахара в крови по составу слезы.

Шпионские функции может выполнять практически любой аксессуар. Так, исследователь безопасности Алан Мони обнаружил уязвимости в смарт-наушниках Outdoor Tech CHIPS, которые можно надевать под горнолыжный шлем. "В процессе создания группы, рассказал исследователь, – я стал искать своё имя и обнаружил, что могу найти всех пользователей с таким же именем в учётных записях". Обладая лишь базовыми привилегиями обычного пользователя, исследователю удалось получить следующие данные: имена всех пользователей и их электронные адреса, хэши паролей пользователей и коды для сброса пароля в незашифрованном виде, телефонные номера пользователей, GPS-координаты, указывающие на текущее местонахождение пользователей.

Примеров слежения за пользователями со стороны мобильных устройств и аксессуаров к ним (или подозрений в таковой) огромная масса. Чтобы их найти, вам достаточно немного "погуглить", впрочем нет, лучше "пояндоксить". Совсем свежие примеры относятся к приложениям — VPN-клиентам, также разработанным якобы для обеспечения безопасности и приватности пользователей, а на деле ещё и "сливающим" пользовательские данные на неизвестные серверы владельцев приложений, преимущественно в Китай, или запрашивающие у пользователей "опасные" разрешения – от доступа ко всем данным смартфона и вплоть до изменения его системных настроек!

И, как вы могли уже догадаться, многие "сторонние" приложения ещё и "раскладывают" собранные данные в общедоступных местах, в том числе это касается и приложений, используемых для работы в организациях, как, например, приложение для конвертации файлов PDF to Word.

Вся описанная выше "слежка" и утечки "организованы" производителями мобильных устройств и аксессуаров к ним, разработчиками системного и прикладного программного обеспечения, поставщиками облачных услуг, на законных основаниях сотрудничающих со спецслужбами США (возможно и Китая). Но специальным службам видимо этого мало, и они ведут самостоятельную и активную работу по поиску возможных механизмов проведения кибератак на пользователей мобильных устройств. Так, согласно отчету "Инфовотч", структура центра по киберразведке ЦРУ включает в себя отдел мобильных устройств (Mobile Devices Branch, MDB), который занимается поиском уязвимостей в ОС Android, iOS и Windows. Может быть, они так помогают своим производителям? Таким образом, можно принять как свершившийся факт то, что и мобильные устройства, и аксессуарык ним, используемые в том числе и работниками наших организаций, находятся под неусыпным надзором как своих производителей, так и американских спецслужб (как минимум, ЦРУ). Весело? Корпорации и специальные службы одной страны контролируют и в состоянии повлиять по своему усмотрению на пользователей мобильных устройств во всем мире! Не верите?

Но как тогда расценивать тот факт, что даже лидеры государств находились (а может и сейчас находятся) на "прослушке" спецслужб США? И почему директор Национального центра контрразведкиибезопасности США Уильям Эванина не советовал соотечественникам, едущим на чемпионат мира в Россию, брать с собой мобильные телефоны, ноутбуки, КПК или иные электронные устройства, а главы шести американских спецслужб, в том числе ФБР, ЦРУ и АНБ, не рекомендуют американцам пользоваться смартфонами китайских Huawei и ZTE из-за возможной слежки за гражданами США? Боятся конкуренции?

Для полноты картины стоит отметить, что, по мнению WikiLeaks, архив "хакерского арсенала" ЦРУ, включающего вредоносные программы, вирусы и троянские программы, уже попал в руки людей, не связанных с американскими властями. "Этот необычайный набор, объём которого составляет несколько сотен миллионов строчек кода, предоставляет своему обладателю практически все возможности ЦРУ по проведению хакерских атак", – пишет Wiki-Leaks. Следовательно, слежка и деструктивные кибервоздействия на отдельных людей и организации по всему миру могут осуществляться и со стороны людей, не связанных со спецслужбами Соединенных Штатов. А с кем тогда они могут быть связаны? Вполне возможно, что с криминальными или террористическими структурами.

В свете всего вышесказанного вполне логичными видятся решения ПАО "Аэрофлот", не разрешающего сотрудникам в рабочее время в офисных помещениях использовать телефоны или иные устройства, позволяющие производить аудио-, фото- и видеозапись, и Государственной Думы РФ, запретившей военнослужащим и призванным на военные сборы иметь при себе, находясь на службе, электронные приборы или технические средства бытового назначения, которые позволяют с помощью Интернета распространять аудио-, фото-, видео материалы и данные геолокации. И, наверное, не случайно китайская компания Huawei разработала альтернативу операционным системам Android и Win dows, а работники ряда наших организаций используют служебные мобильные устройства под управлением отечественной операционной системы "Аврора".

А что же еще могут самостоятельно сделать организации для противодействия угрозам, описанным в наших публикациях? Об этом мы расскажем в следующих статьях.